Überprüfung der wichtigsten Schritte

Wie sprechen Sie in wichtigen Geschäftsverbindungen über den Datenüberprüfungseingang?

Aktive Verteidigung gegen Angriffe

Das System kann sich verteidigenXSS,CSRF,SQLInjektion,DDOSUsw. häufige Angriffe.

Verschlüsselung sensibler Daten

Für sensible Daten werden verschlüsselte Speicher durchgeführt, und für Kommunikationsdienste werden auch sensible Schnittstellen verschlüsselt und übertragen.

Kosten kontrollieren, Produktqualität sicherstellen und die Compliance vereinfachen.

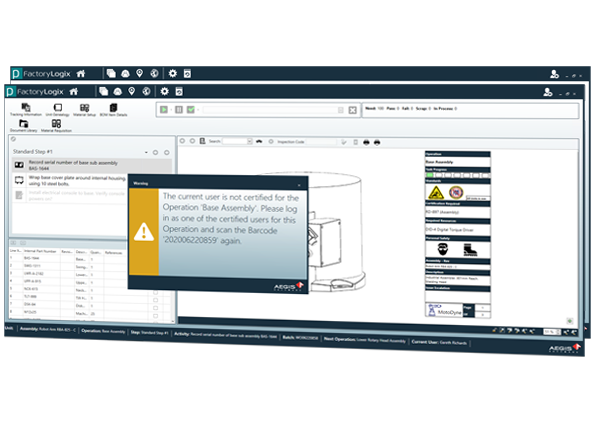

Risiken verringern

Förderung kontinuierlicher Verbesserung

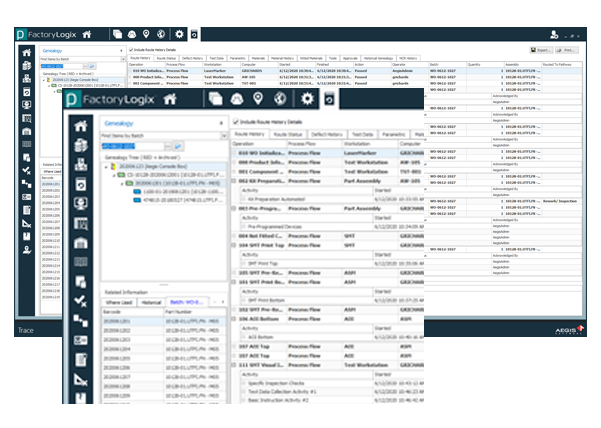

Rückverfolgbarkeit des Produktproduktionsprozesses

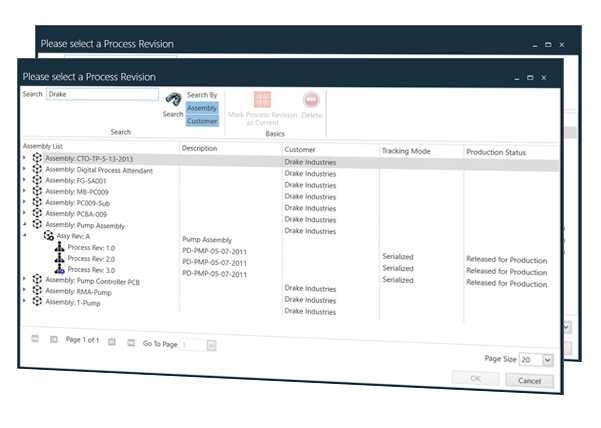

Schnelle Veröffentlichung des Prozesses

Kernprozesse sind jedoch undicht

Zentralisierung des Datenmanagements

Andere Kunden, denen wir geholfen haben