Étapes clés d'examen

Dans les maillons commerciaux clés, comment parler de l'entrée d'audit des données.

Attaque de défense active

Le système peut se défendreXSSDesCSRFDesSQLInjection,DDOSEt d'autres attaques courantes.

Cryptage des données sensibles

Pour les données sensibles, elles peuvent être stockées de manière cryptée. Pour les services de communication, les interfaces sensibles effectuent également une transmission cryptée.

Contrôler les coûts, assurer la qualité des produits et simplifier la conformité.

Réduire les risques

Promouvoir l'amélioration continue

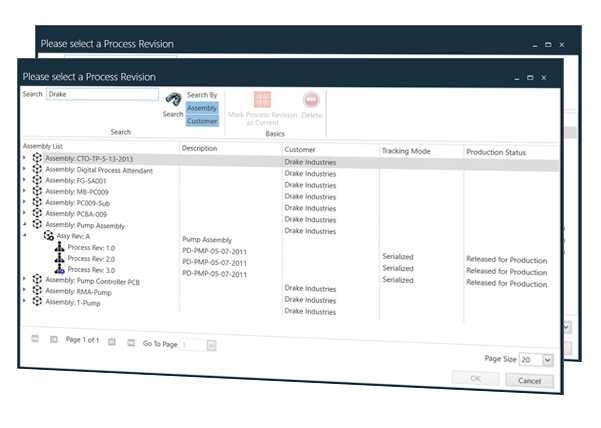

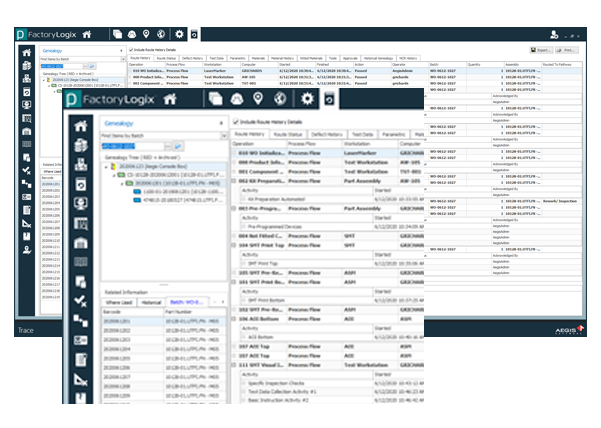

Tracabilité du processus de production du produit

Processus de sortie rapide

Le processus de base fuit

Centralisation de la gestion des données

D'autres clients que nous avons aidés