Revisión de pasos clave

En los enlaces comerciales clave, cómo hablar sobre la entrada de revisión de datos.

Ataque de defensa activa

El sistema puede defenderseXSS,CSRF,SQLInyección,DDOSY otros ataques comunes.

Cifrado de datos confidenciales

Para datos confidenciales, se encripta y se almacena, y para servicios de comunicación, la interfaz confidencial también se encripta y transmite.

Controlar los costos, asegurar la calidad del producto y simplificar el cumplimiento.

Reducción de riesgos

Impulsar la mejora continua

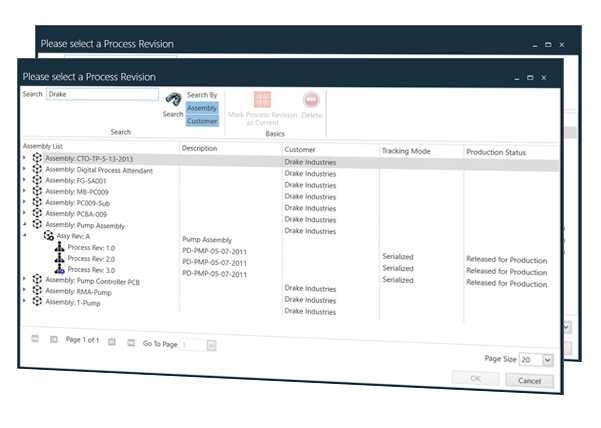

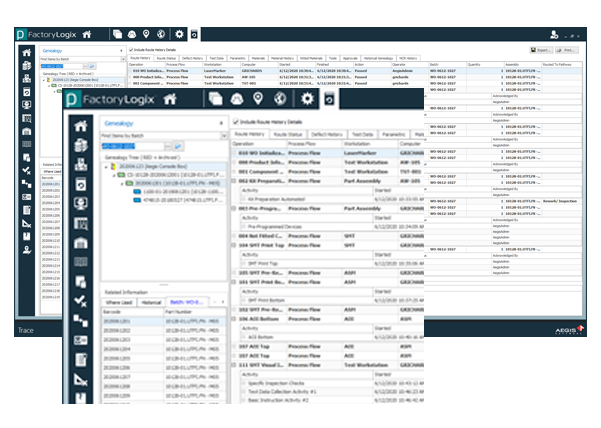

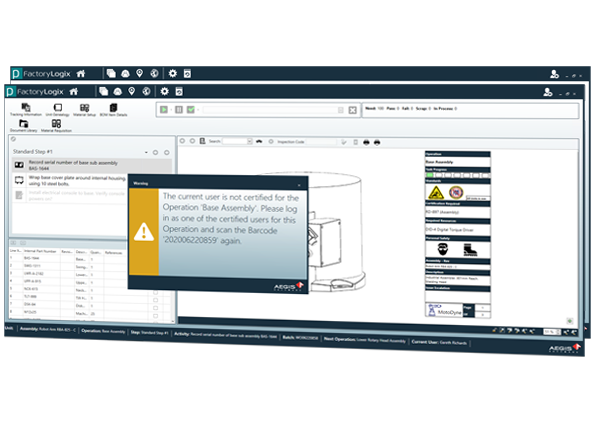

El proceso de producción del producto es trazable

Proceso de lanzamiento rápido

El proceso central no tiene fugas

Centralización de la gestión de datos

Otros clientes a los que hemos ayudado